RITSEC CTF 2019 Forensic writeup(そのうち更新?)

11/16 (土) 2:00(JTC) - 11/18 (月) 14:00 に開催されたRITSEC CTF 2019のForensicのwriteupを解いたやつも解けてないやつも自分で理解できた分は解いた風にやる。

- Take it to the Cleaners 100pt 409 Solves

- Long Gone 100pt 238 Solves (writeup link)

- Vacation 100pt 138 Solves (writeup link)

- findme 320pt 169 Solves

- URGGGGG 480pt 58 Solves

- Lion 500pt 10 Solves (no writeup)

- Long GoneとVacationの分かりやすいwriteup

Take it to the Cleaners 100pt 409 Solves

Author: Impos73r Description: People hide things in images all the time! See if you can find what the artist forgot to take out in this one!

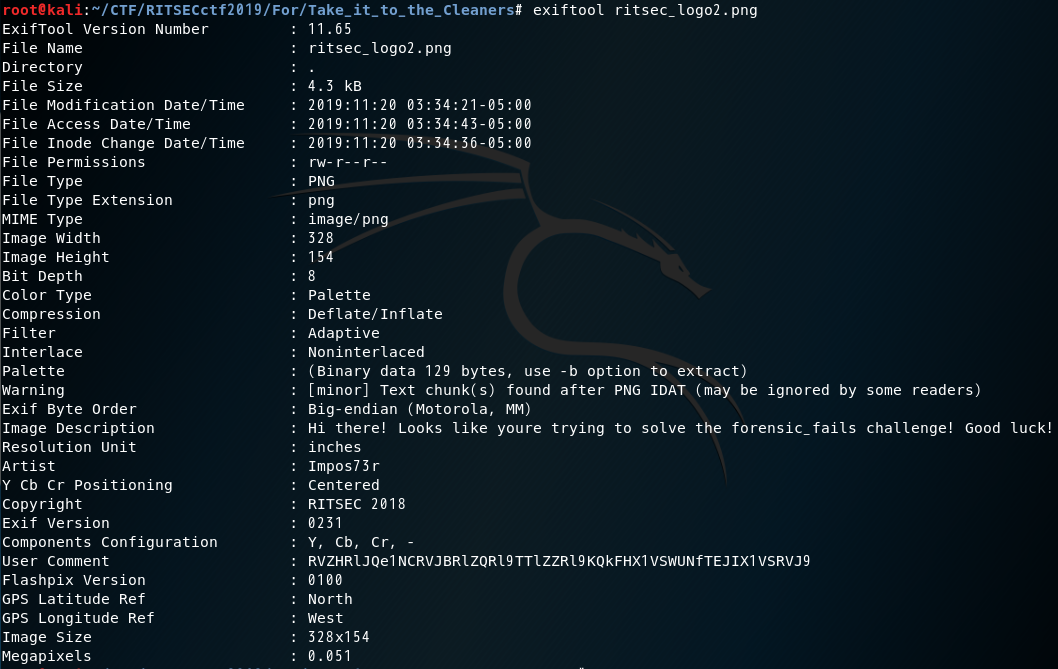

まず上のような画像をDLする。とりあえず色々見ているとexifに何か見つけた。

このUser Comment をbase64でデコードして、rot13すると,

$ echo "RVZHRlJQe1NCRVJBRlZQRl9TTlZZRl9KQkFHX1VSWUNfTEJIX1VSRVJ9" | base64 -d | nkf -r

RITSEC{FORENSICS_FAILS_WONT_HELP_YOU_HERE}

これがflag.

Long Gone 100pt 238 Solves (writeup link)

That data? No it's long gone. It's basically history

完全な理解に至らなかったので、writeupリンクのみ

Vacation 100pt 138 Solves (writeup link)

These are my favorite places to visit

完全な理解に至らなかったので、writeupリンクのみ

findme 320pt 169 Solves

Find me! Challenge created by Security Risk Advisors for RITSEC CTF

まず「findme.pcap」というパケットキャプチャファイルを見ていく。

大部分が「HTTP」の通信であり、二つのIPアドレスの通信が見られる。TCPストリームを追っていくと、2種類の怪しいbase64のような文字列がある。

それぞれbase64デコードしてみる。

aHR0cHM6Ly93d3cueW91dHViZS5jb20vd2F0Y2g/dj1kUXc0dzlXZ1hjUQo=

↓ decode

https://www.youtube.com/watch?v=dQw4w9WgXcQ

この動画には特に何も無かった。

H4sIAFSZx10AA+3OMQuCQBiH8Zv9FPcFgrvUcw2kIWgydzG1EkQPvZui757S0lSTRPD8lmd43+F/6cqrWJmaGRMt1Ums3vtitkKHsdGJDqNtKJSeGwup1h628JMrRymFP/ve+Q9/X+5/Kjvkp316t1Vpp0KNReuKuq17V9x21jb9IwjSPDtuKukGWXXD1AS/XgwAAAAAAAAAAAAAAAAAWDwB38XEewAoAAA=

↓ decode

gzip compressed data, last modified: Sun Nov 10 05:00:04 2019, from Unix, original size modulo 2^32 10240

↓ Extract

↓ Extract

flag: ASCII text

↓

RITSEC{pcaps_0r_it_didnt_h@ppen}

flag出ました。

URGGGGG 480pt 58 Solves

One of our operatives sent us this packet capture but we aren't quite sure what to make of it, what can you find?

「USGGGGG.pcap」というUSBキーボードのパケットキャプチャが与えられる。USBのキャプチャデータはどこを見ればいいのか分からなかったが、少し調べると「Leftover Capture Data」という部分を見るといいらしい。

picoCTF -LEVEL2 Just Keyp Trying- - ぴよぴーよのチラ裏

サークル合宿で主催したCTFの解説|nekomaru|note

NCC Onsen-CTF 2018 Write-up - Qiita

USBキャプチャファイルについて参考サイト

Wireshark · Display Filter Reference: USB

CTF Series : Forensics — tech.bitvijays.com

USBのUSキーボードと16進数の関連

http://www.mindrunway.ru/IgorPlHex/USBKeyScan.pdf

キャプチャファイルからキーボード操作の抽出プログラムの参考

kaizen-ctf 2018 — Reverse Engineer usb keystrok from pcap file

GitHub - WangYihang/UsbKeyboardDataHacker: USB键盘流量包取证工具 , 用于恢复用户的击键信息

picoctf-2017-write-up/Just Keyp Trying.md at master · vabhishek-me/picoctf-2017-write-up · GitHub

これらを参考にして抽出プログラムをキャプチャファイルかキャプチャファイルから取り出した「Leftover Capture Data」をプログラムにかける。「RITSEC{」から始まり意味のありそうな文字列部分を取り出すと以下のようになった。(実際には一文字一文字が何度も繰り返されているので、少しguessing要素がある?)

RITSEC{wH0_s@d_ntw0rk1nG_wAs_tH3_oNlY_pAck3t_TyP3}

これを一度flagに通してみたが、お察しの通り違った。少し文としておかしなものになってしまっているので、まだ何か見逃しているようだ。実は、上のflagについて、

RITSEC{wH0_s@ d_n tw0rk1nG_wAs_tH3_oNlY_pAck3t_TyP3}

↑ ↑

この部分に色々な入力がされており、Left、Rigtht、[Ctrl]やx、c、vなどの様々な入力が見られた。ここでじっくり考えてみる。もしかすると、Ctrlやx、c、vを見るからに何か↑の部分で、コピペ?が行われているように思える。だが、何がコピペされているかはよく分からなかった。ここからはguessingかぁと思いながら、google翻訳にかけてみると、

who said networking was the only packet type ?

これか!?

少しいじってみたらいけました。

RITSEC{wH0_s@id_n3tw0rk1nG_wAs_tH3_oNlY_pAck3t_TyP3}

他の方のwriteup

Lion 500pt 10 Solves (no writeup)

when the lion rars, it's time to GO

ファイル入手できず。writeup見つからず。

Long GoneとVacationの分かりやすいwriteup

soji256さんにはForensicを学んでいく上でいつも感謝しっぱなしです。